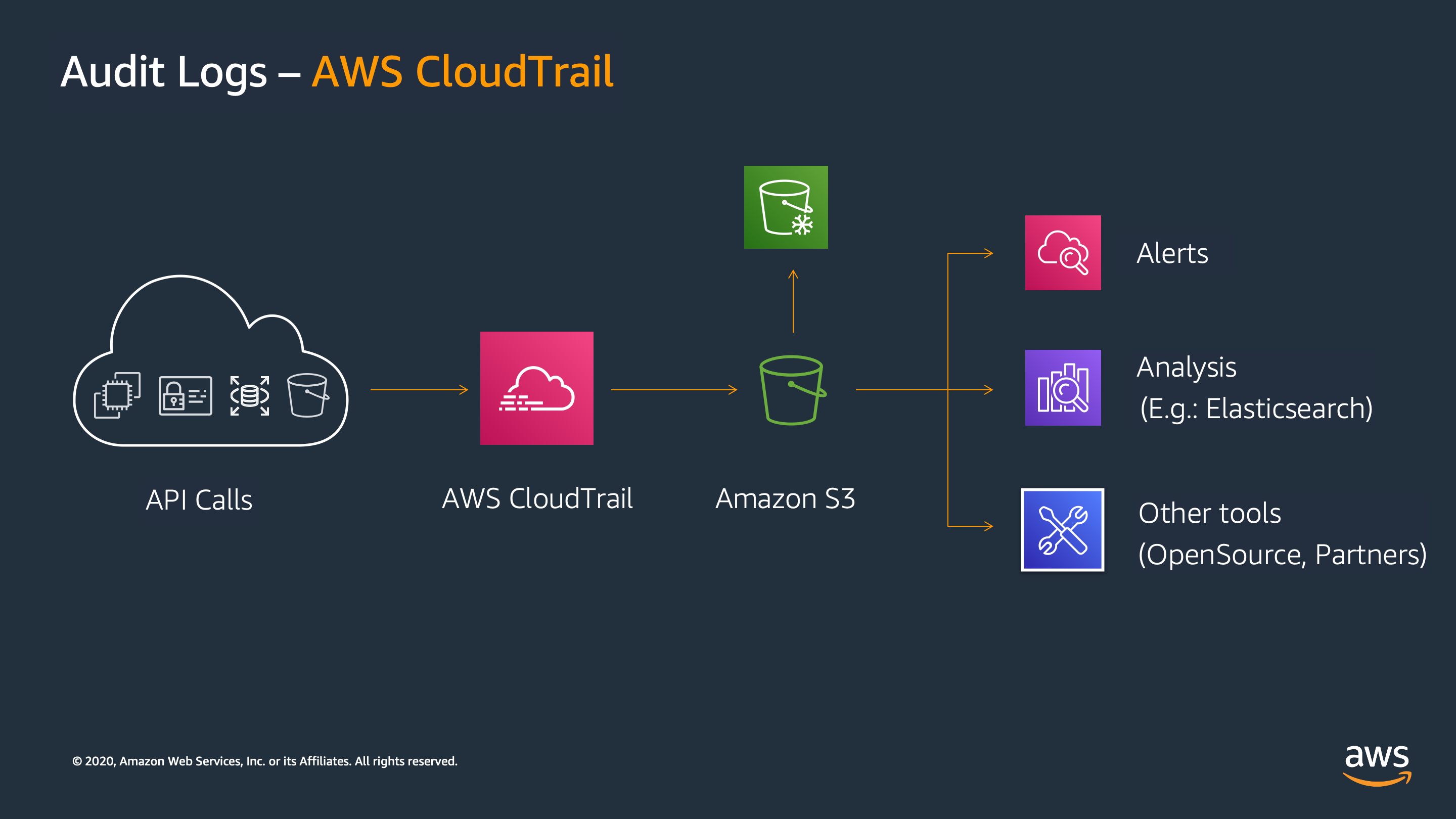

API 呼び出しの監査

AWS CloudTrail ログの有効化、一元化、保護

セキュリティポリシーで定められた期間、ログを保持するよう AWS CloudTrail 監査ログを設定し、インシデント調査に活用することをお勧めします。また、悪意のあるアクセスから保護するため、ログをログ用アカウントに集約することをお勧めします。単一のアカウントを使用する場合は、ポリシーを使用してログへのアクセスを制御してください。

マルチアカウント管理に AWS Control Tower を使用している場合、ログアカウントが自動的に生成され、ログが集約と保護されます。

セキュリティチームは、CloudTrail ログの検索および調査方法に関するトレーニングを受けることをお勧めします。

マインドマップ

主なリスクと軽減

- ログの取得と保護は極めて重要です。セキュリティ調査においてログを調査することで、攻撃者の行動を把握し、根本原因や被害範囲を特定し、迅速な対応や復旧、不正作成されたアクセス権の削除といったことが可能になります。

評価のガイダンス

- AWS Control Tower を有効にしていますか?

- 有効にしていない場合:

- CloudTrail の組織の証跡を有効にしていますか?

- 攻撃者が CloudTrail ログの生成を停止したりログファイルを操作したりするのを防ぐために、サービスコントロールポリシー (SCP) を有効にしていますか?

- ログアーカイブ専用の AWS アカウントを作成し、ログ専有の Amazon S3 バケットへログを出力し一元管理をしていますか?

- チームは CloudTrail ログの調査にどの程度準備ができていますか?

料金

- AWS CloudTrail の料金

- 過去 90 日間に AWS CloudTrail が記録した管理イベントアクティビティは、AWS CloudTrail コンソールまたは AWS CLI を使用して無料で閲覧およびフィルタリングできます(無料枠)