アクセス許可ガードレール: SCP/RCP による組織のポリシー

サービスコントロールポリシー (SCP)

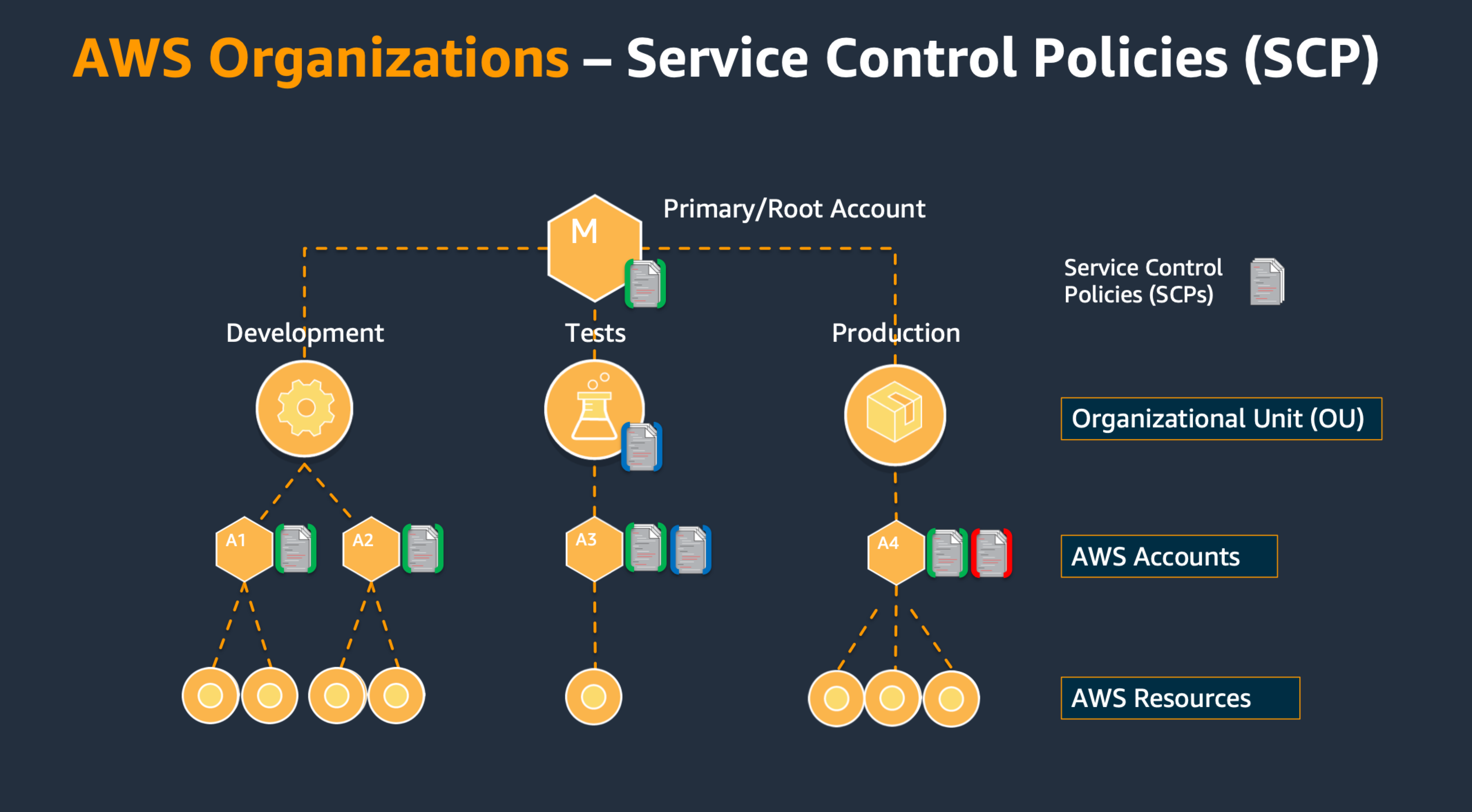

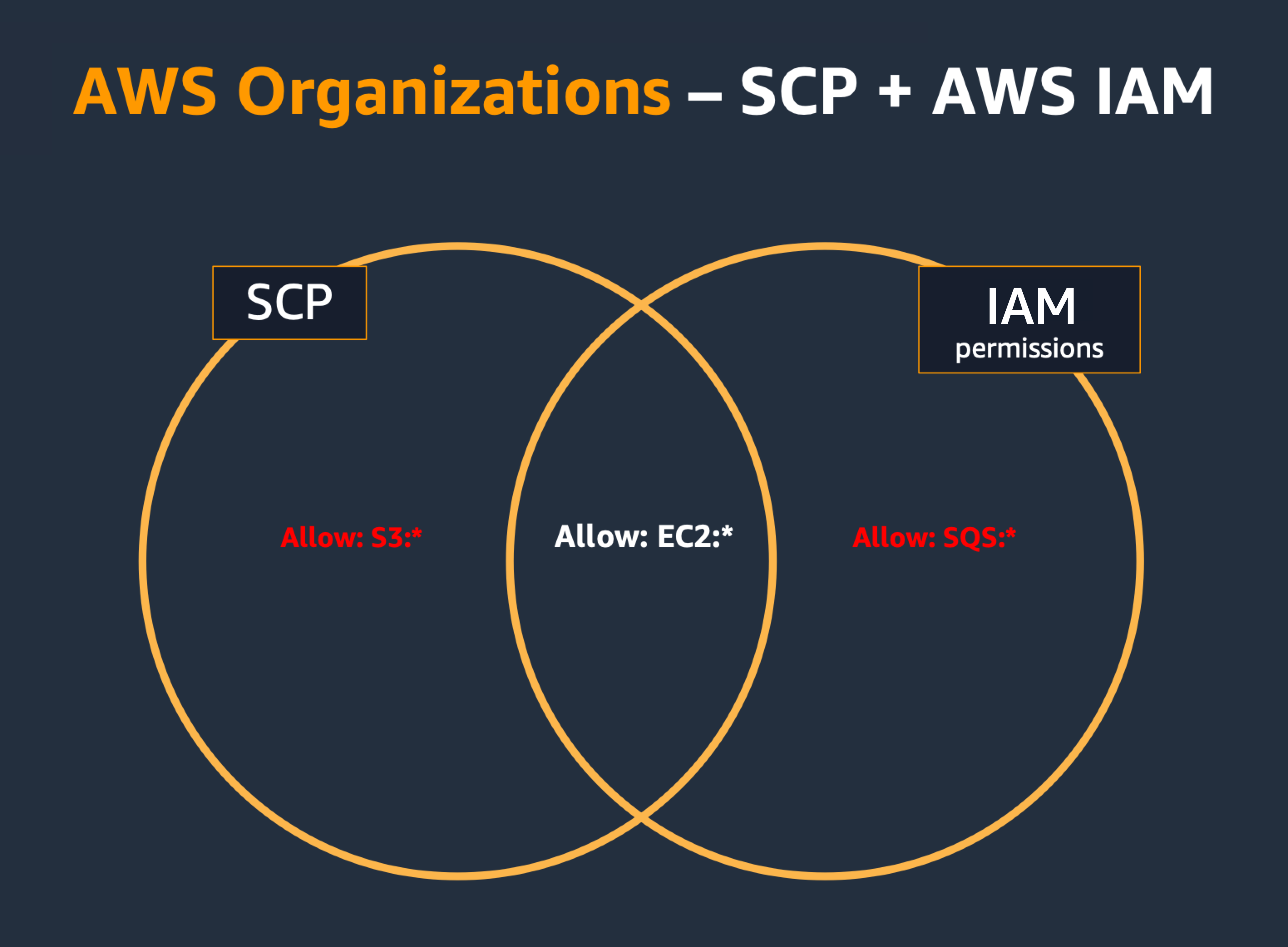

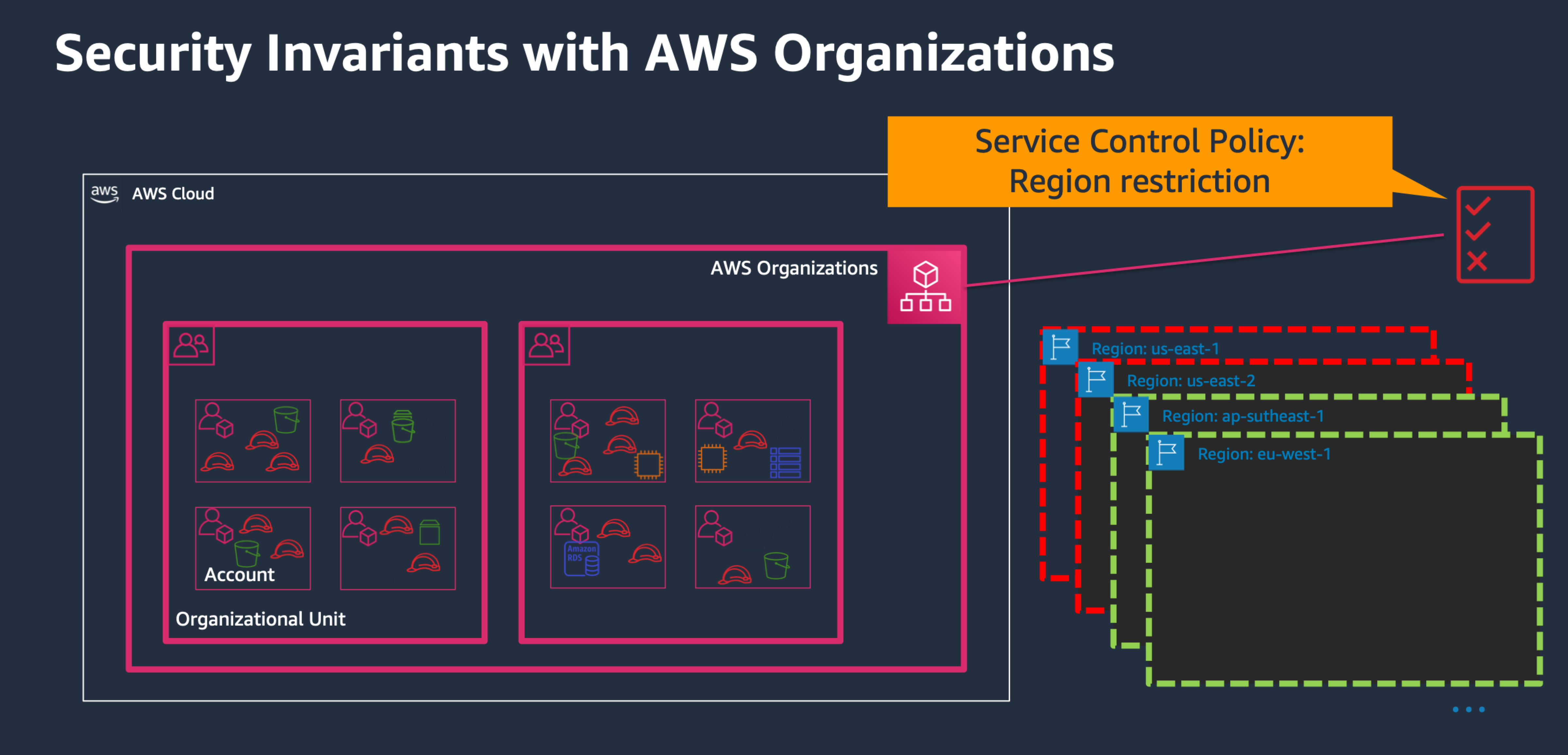

AWS の組織管理において、組織全体または特定の組織単位のレベルで、アカウント内の AWS IAM で付与できる権限に上限の設定することが推奨されています。これは、組織として、セキュリティの不変条件 (組織内で許可したくないこと、そして頻繁に変更されないルール) を確実に強制するためです。AWS では、このような制限を サービスコントロールポリシー(SCP) を使って実現できます。SCP は直接アクセス権を与えるものではなく、付与可能な権限の最大範囲を制限するだけです。これにより、組織全体で一貫したセキュリティ管理が可能になります。

SCP は組織全体、特定の組織単位、または特定のアカウントに適用できます。

そして、SCP は有効な最大権限を制限します。

したがって、セキュリティ不変条件(設定してから全く変更しないか、少なくとも頻繁には変更しないもの) を設定するのに理想的です。

SCP はメンバーアカウントのルートユーザーにも適用されますが、組織の管理アカウント(組織のルート) には適用されません。

SCP の例

- AWS ドキュメント: サービスコントロールポリシーの例

- GitHub の AWS Samples: Service Control Policy examples

リソースコントロールポリシー (RCP)

新しい機能の RCP をガードレールに適用することもできます。RCP はリソース中心の制御で、組織内のリソース全体にわたって、アイデンティティがリソースにアクセスできる条件を一元的に指定するために使用できます。SCP と同様に、RCP は権限を付与せず、リソースに利用可能な最大権限を制限するだけです。

- AWS Blog: AWS Organizations の新しいタイプの認可ポリシーであるリソースコントロールポリシー (RCP) のご紹介

- ドキュメント: AWS Organizations の認可ポリシー

アカウントで絶対に起こしたくないことをすべて考え、RCP と SCP でそれらを強制的に制限してください。

Well Architected Frameworkの推奨事項マッピング

- SEC03-BP05 組織のアクセス許可ガードレールを定義する

主なリスクと軽減

- 不適切な権限管理は、IAM の権限に望ましくない結果をもたらし、アイデンティティが侵害された際の影響を増大させる可能性があります。

評価のガイダンス

- セキュリティ不変条件を強制するために SCP と RCP を活用していますか?

- 望ましくないアクションを避けるように SCP と RCP を設定していますか?例えば次のようなものです

- メンバーアカウントの組織から離脱の防止

- 本番環境以外のアカウントで非常に大きなインスタンスの起動防止

- ビジネスニーズに合わないインスタンスタイプの使用防止 (例: アカウントや組織単位で AI/ML を行っていない場合に GPU インスタンスの使用防止)

- メンバーアカウントでのルートユーザーの使用防止

- SCP の例を確認して、組織に適用できるものがないか確認しましたか?

料金

- AWS Organizations は無料のサービスです

- SCP と RCP は無料で利用できます