IAM データ境界: 条件付きアクセス

組織がクラウドの利用を拡大し、クラウド運用の分散型アプローチを採用してビジネスの俊敏性を高めようとする中、設定ミスや意図しないデータアクセスに関連するリスクを防ぐ方法が模索されています。 AWS のデータ境界 は、企業がこれらのリスクを軽減し、マルチアカウントクラウド環境のセキュリティポスチャを改善するために使用しているメカニズムの1つです。

データ境界の定義

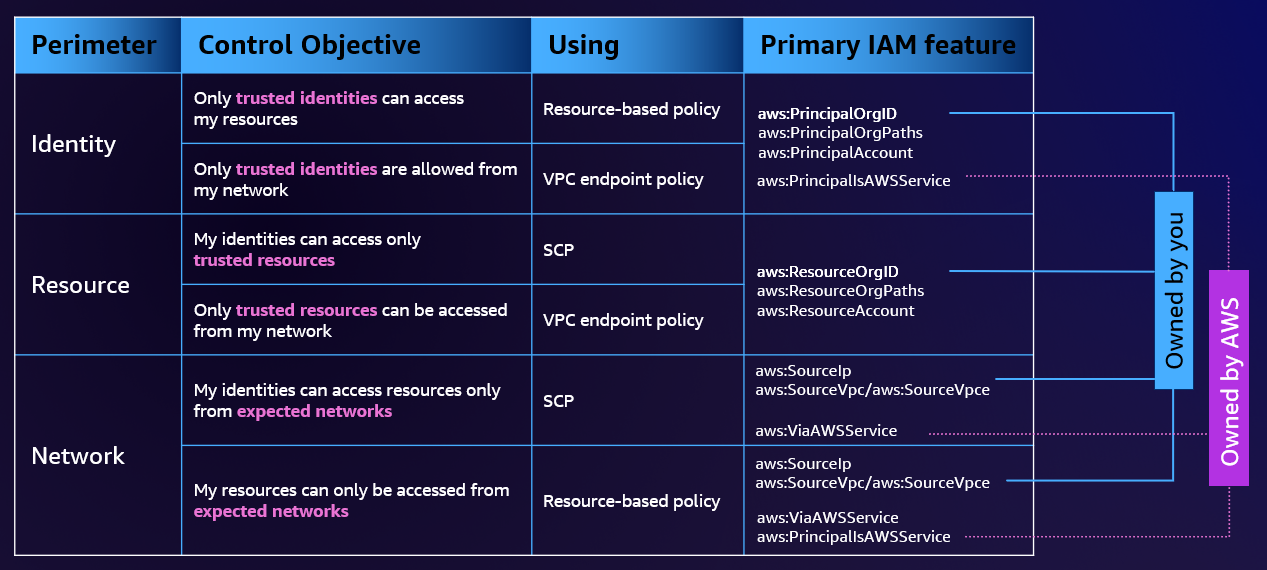

データ境界とは、信頼できるアイデンティティのみが、期待されるネットワークから、信頼できるリソースにアクセスすること、を確保するためのアクセス許可ガードレールの集合です。データ境界ガードレールは、広範な AWS アカウントとリソース全体で顧客データを保護するための常時稼働する境界として機能することを目的としています。これらの組織全体のガードレールは、きめ細かなアクセス制御に取って代わるものではありません。代わりに、セキュリティの不変性を強制することで、最小権限の原則をよりアジャイルな方法で実装することに役立ちます。

- 信頼できるアイデンティティ(Trusted identities): AWS アカウント内のプリンシパル (IAM ロールまたはユーザー)、または代理で動作する AWS サービス

- 信頼できるリソース(Trusted resources): お客様の AWS アカウントが所有するリソース、または代理で動作する AWS サービスが所有するリソース

- 期待されるネットワーク(Expected networks): オンプレミスのデータセンターと仮想プライベートクラウド (VPC)、または代理で動作する AWS サービスのネットワーク

データ境界の達成目標

データ境界への取り組み

データ境界制御は、情報セキュリティとリスク管理プログラムにおける他のセキュリティ管理と同様に扱うべきです。つまり、クラウド環境内の潜在的リスクを特定するための脅威分析を実施し、自身のリスク受容基準に基づいて適切なデータ境界制御を選択・実装する必要があります。データ境界制御の実装に対する反復的なリスクベースアプローチを反復的に検討するためには、データ境界フレームワークがどのようなセキュリティリスクやベクターに対処するのか、また自社のセキュリティ優先事項を理解する必要があります

各境界タイプが対処するセキュリティリスクについては、データ境界ブログシリーズを読むことでより詳しく学ぶことができます。このシリーズは、実装を導くその他のリソースとともに、AWS のデータ境界ページ でご覧になれます。

データ境界ランディングページ

https://aws.amazon.com/jp/identity/data-perimeters-on-aws

ワークショップ

主なリスクと軽減

- IAM やリソースベースのポリシーの設定エラーにより、リソースが意図しないアクセスにさらされる可能性があります。

- 社外の認証情報や盗難された認証情報を通じた意図しないデータ漏えいの可能性があります。

評価のガイダンス

- 重要なアプリケーションを保護するためにデータ境界を活用していますか?

- 重要なアプリケーションやリソース (S3 バケットなど) へのアクセスが期待される場所からのみ許可されるように、IAM の条件制御をしていますか?

AWS re:Inforce セッション動画

AWS ドキュメント

料金

- AWS IAM サービスは無料で、サービスコントロールポリシー (SCP) やリソースベースのポリシー (バケットポリシーなど) の設定に追加コストはかかりません