脅威インテリジェンスの活用

脅威インテリジェンスチーム

ローカルおよびグローバルのセキュリティニュース、脅威アクター、戦術、セキュリティ侵害の兆候 (IoC: Indicators of Compromise) を調査し、そのインテリジェンスをセキュリティサービスやソリューションに反映させる脅威インテリジェンスチームを結成してください。

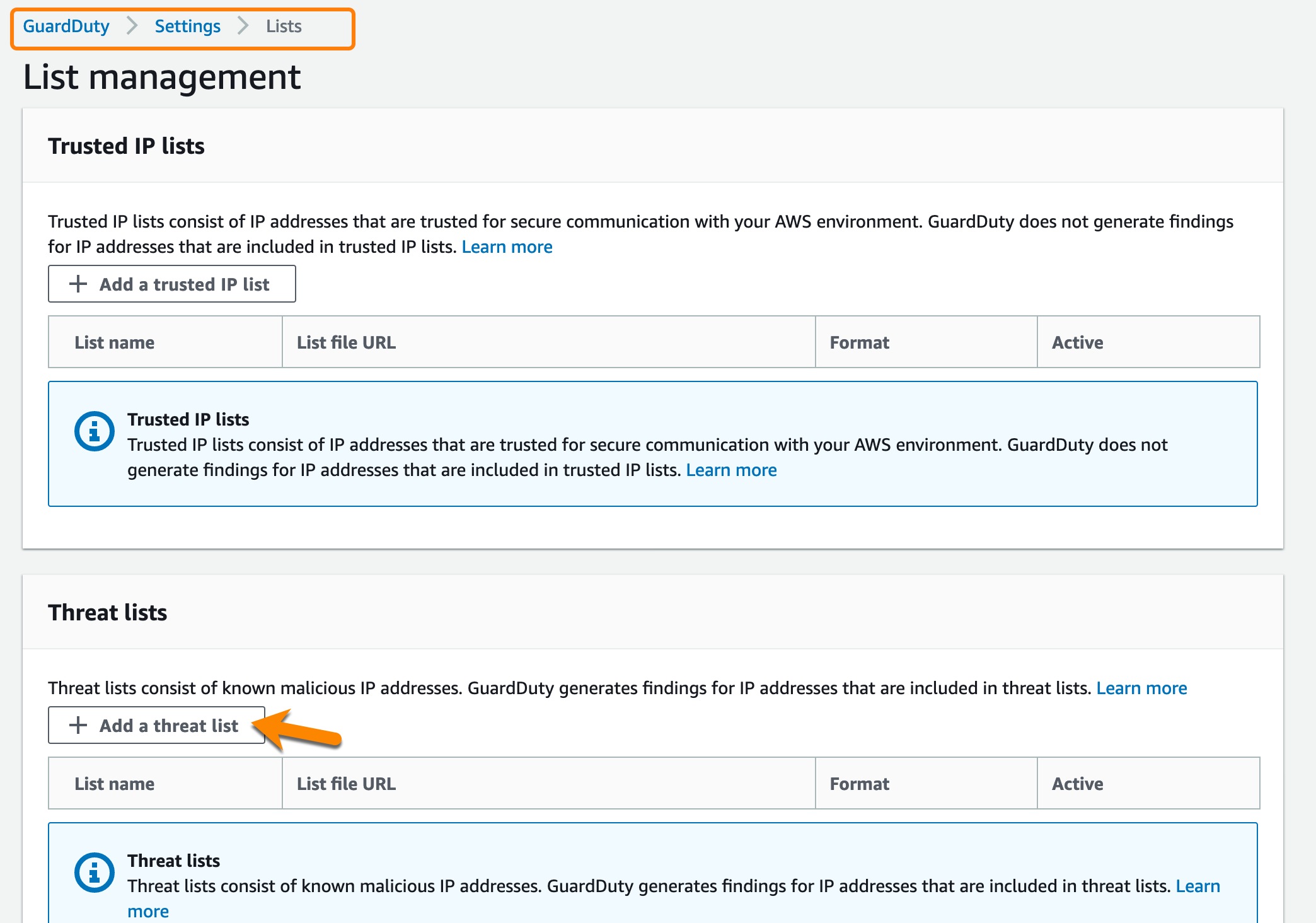

Amazon GuardDuty の 脅威リスト

脅威検出サービスである Amazon GuardDuty は、Amazon の独自のインテリジェンスソース、CrowdStrike や Proofpoint などのサードパーティソースを標準で使用しています。

さらに、オンプレミス環境などを攻撃する悪意のある IP アドレスを検出した場合など、お客様独自の脅威インテリジェンス情報として GuardDuty の脅威リストに追加して、その IP アドレスからのアクセスに対してサービスがアラートを発するようにすることができます。

もう一つのよくあるユースケースは、脅威インテリジェンスサービス (Talos、X-Force、FireEye など) と契約している場合に、それらの悪性の IP アドレスなどの IoC を追加したい場合です。

GuardDuty の以下の画面から IP アドレスを追加することができます

サポートされているフォーマット

- プレーンテキスト (TXT)

- 構造化脅威情報表現 (STIX)

- Open Threat Exchange (OTX - CSV)

- FireEye iSight 脅威インテリジェンス (CSV)

- Proofpoint ET Intelligence Feed (CSV)

- AlienVault Reputation Feed

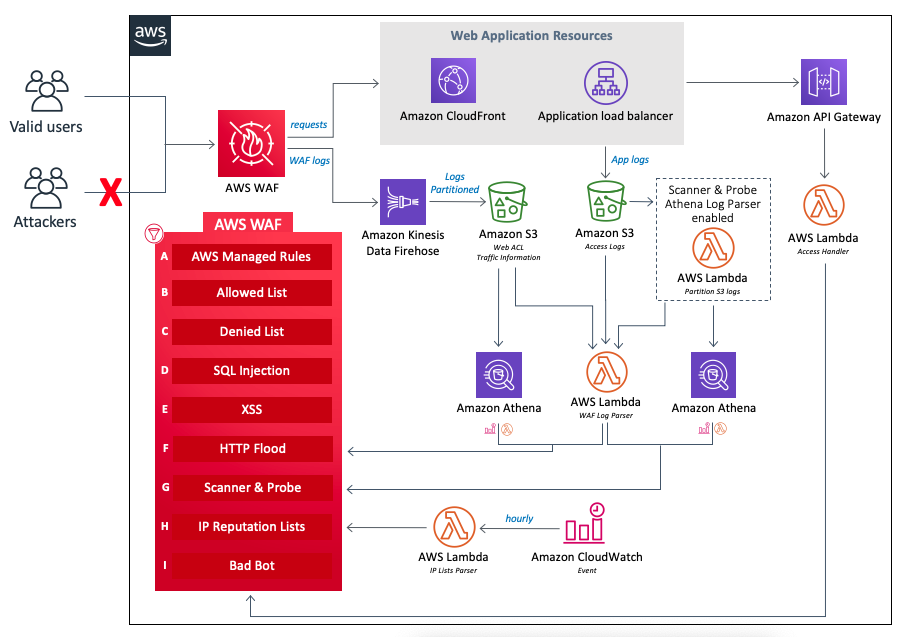

AWS WAF

AWS WAFは、マネージドルールの中に IP 評価リスト (Amazon IP 評価リストと匿名 IP リスト) を標準で持っており、これは悪意のあるボットネットからの攻撃数を減らすのに特に有効です。

この IP リストは、AWS パートナーの F5、GeoGuard、Imperva などから AWS Marketplace で購入したマネージドルールで強化することができます。

AWS WAF のセキュリティオートメーション

AWS WAF のセキュリティオートメーション は、SpamHaus、TOR Project、EmergingThreats からのインテリジェンスフィードを含む、AWS WAF のための追加の保護機能を実装するソリューションです。

ハニーポット、デコイ&デセプション

脅威インテリジェンスに専念する訓練されたチームがあり、独自の情報源を持ちたい場合、適切に実装されたハニーポットは、脅威インテリジェンスチームにフレッシュなデータを提供できます。

参考: AWS ブログ「How to detect suspicious activity in your AWS account by using private decoy resources (英語) 」

評価のガイダンス

- GuardDuty の脅威リストに悪意のある IP アドレスを追加するメカニズムを実装していますか? (例:地域の CIRT からの通知、または許可されていない外部の者がリモート IP アドレスを使用してオンプレミス環境へのアクセスを試みた場合)

- サードパーティの脅威インテリジェンスフィードを統合していますか?

- 脅威インテリジェンスチームがありますか?

- 攻撃者について学ぶためにハニーポットを活用していますか?